L'integrità digitale consiste nel garantire che i dati digitali non siano stati alterati, corrotti o manipolati a partire da un dato momento.

Ciò significa che le informazioni rimangono intatte, cioè esattamente uguali al loro stato originale e qualsiasi modifica, anche minima, può essere rilevata.

L'integrità digitale si ottiene tramite funzioni hash ed esistono diversi software che implementano funzioni hash: sha256sum, b3sum, fsum, ecc. Indipendentemente da ciò che viene utilizzato, è essenziale registrare quale algoritmo è stato utilizzato nel processo, per consentire la corretta verifica dell'integrità dei dati.

L'auditor è stato sviluppato con un focus sull'integrità digitale, implementando un'innovazione nel calcolo degli hash e apportando al contempo utili funzionalità non presenti nei software esistenti più diffusi.

Installazione del revisore

L'auditor è disponibile all'indirizzo: https://thash.org/auditor Deve essere decompresso in una cartella locale e, affinché sia facilmente accessibile da qualsiasi punto del prompt, è necessario copiarlo in una cartella inclusa nel PATH del sistema operativo, che solitamente è:

-

Su Windows:

%localappdata%\Microsoft\WindowsApps(puoi incollare questo collegamento direttamente in Esplora risorse di Windows e arriverai lì!),C:\Windows\System32 -

Su Linux:

/usr/local/bin/usr/bin,/bin,/usr/sbin

auditor --helpSe non hai l'autorizzazione per copiare in nessuna cartella nel PATH, puoi utilizzarlo direttamente dalla cartella in cui è stato decompresso. Esempio: se decompresso nella cartella

C:\temp, digitare:C:\temp\auditor.exe --help

Il revisore implementa due sottocomandi, utilizzati in questo ordine:

-

auditor hash pasta: Genera file di audit contenenti i dati di integrità dei file presenti nella 'cartella'; -

auditor check pasta: Utilizza le informazioni dai file di controllo per verificare se i file nella "cartella" sono intatti.

Di seguito ne viene descritto l'utilizzo in dettaglio.

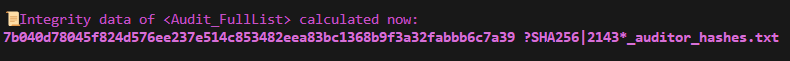

Nota: i dati di integrità vengono salvati anche nel file

Nota: i dati di integrità vengono salvati anche nel file

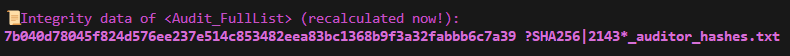

i dati di integrità ricalcolati

i dati di integrità ricalcolati