L’intégrité numérique consiste à garantir que les données numériques n’ont pas été altérées, corrompues ou manipulées à partir d’un moment donné.

Cela signifie que l'information reste intacte, c'est-à-dire exactement la même que son état d'origine et que toute modification, même minime, peut être détectée.

L'intégrité numérique est obtenue grâce à des fonctions de hachage et il existe plusieurs logiciels qui implémentent des fonctions de hachage : sha256sum, b3sum, fsum, etc. Quel que soit celui utilisé, il est essentiel d'enregistrer quel algorithme a été utilisé dans le processus, pour permettre une vérification correcte de l'intégrité des données.

L'auditeur a été développé en mettant l'accent sur l'intégrité numérique, en mettant en œuvre une innovation dans le calcul des hachages, tout en apportant des fonctionnalités utiles que l'on ne trouve pas dans les logiciels existants les plus populaires.

Installation de l'auditeur

L'auditeur est disponible à l'adresse : https://thash.org/auditor Il doit être décompressé dans un dossier local et, pour qu'il soit facilement accessible depuis n'importe où dans l'invite, il doit être copié dans un dossier inclus dans le PATH du système d'exploitation, qui sont généralement :

-

Sous Windows :

%localappdata%\Microsoft\WindowsApps(Vous pouvez coller ce raccourci directement dans l’Explorateur Windows et il vous y mènera !),C:\Windows\System32 -

Sous Linux :

/usr/local/bin/usr/bin,/bin,/usr/sbin

auditor --helpSi vous n'avez pas l'autorisation de copier dans un dossier du PATH, vous pouvez l'utiliser directement à partir du dossier où il a été décompressé. Exemple : si vous décompressez dans le dossier

C:\temp, tapez :C:\temp\auditor.exe --help

L'auditeur implémente deux sous-commandes, utilisées dans cet ordre :

-

auditor hash pasta: Génère des fichiers d'audit contenant les données d'intégrité des fichiers existant dans le « dossier » ; -

auditor check pasta: Utilise les informations des fichiers d'audit pour vérifier si les fichiers du « dossier » sont intacts.

L'utilisation est détaillée ci-dessous.

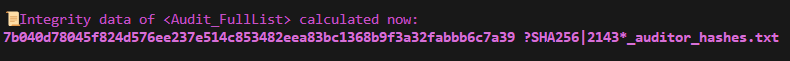

Remarque : Les données d'intégrité sont également

enregistrées dans le fichier

Remarque : Les données d'intégrité sont également

enregistrées dans le fichier

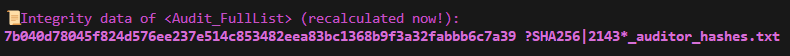

Les données d'intégrité recalculées

Les données d'intégrité recalculées