Unter digitaler Integrität versteht man die Gewährleistung, dass digitale Daten ab einem bestimmten Zeitpunkt nicht mehr verändert, beschädigt oder manipuliert wurden.

Dies bedeutet, dass die Informationen intakt bleiben, also genau im Originalzustand, und dass jede noch so kleine Änderung erkannt werden kann.

Die digitale Integrität wird durch Hash-Funktionen erreicht und es gibt verschiedene Softwareprogramme, die Hash-Funktionen implementieren: sha256sum, b3sum, fsum usw. Unabhängig davon, was verwendet wird, ist es wichtig aufzuzeichnen, welcher Algorithmus im Prozess verwendet wurde, um eine korrekte Überprüfung der Datenintegrität zu ermöglichen.

Der Auditor wurde mit dem Schwerpunkt auf digitaler Integrität entwickelt. Er implementiert eine Innovation bei der Berechnung von Hashes und bietet gleichzeitig nützliche Funktionen, die in der gängigsten vorhandenen Software nicht zu finden sind.

Installation des Auditors

Der Auditor ist verfügbar unter: https://thash.org/auditor. Er muss in einen lokalen Ordner entpackt werden und damit er von überall in der Eingabeaufforderung leicht verfügbar ist, muss er in einen Ordner kopiert werden, der im Pfad des Betriebssystems enthalten ist. Normalerweise sind dies:

-

Unter Windows:

%localappdata%\Microsoft\WindowsApps: (Sie können diese Verknüpfung direkt in den Windows Explorer einfügen und werden dorthin weitergeleitet!),C:\Windows\System32 -

Unter Linux:

/usr/local/bin/usr/bin,/bin,/usr/sbin

auditor --helpWenn Sie keine Berechtigung zum Kopieren in einen beliebigen Ordner im Pfad haben, können Sie es direkt aus dem Ordner verwenden, in dem es entpackt wurde. Beispiel: Wenn Sie die Datei in den Ordner entpackt haben

C:\temp, geben Sie Folgendes

ein:C:\temp\auditor.exe --help

Der Auditor implementiert zwei Unterbefehle, die in dieser Reihenfolge verwendet werden:

-

auditor hash pasta: Generiert Prüfdateien, die die Integritätsdaten der im „Ordner“ vorhandenen Dateien enthalten; -

auditor check pasta: Verwendet Informationen aus Prüfdateien, um zu überprüfen, ob die Dateien im „Ordner“ intakt sind.

Die Verwendung wird unten detailliert beschrieben.

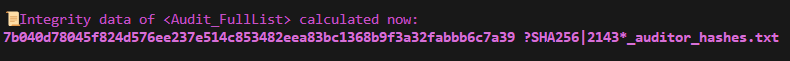

Hinweis: Die Integritätsdaten werden auch in der Datei

Hinweis: Die Integritätsdaten werden auch in der Datei

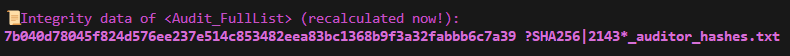

Die neu berechneten Integritätsdaten

Die neu berechneten Integritätsdaten